In Azure Active Directory (Azure AD) l’autenticazione, cioè la verifica di quando un utente accede a un dispositivo, a un’applicazione o a un servizio, non prevede solo il controllo di un nome utente e di una password. Per aumentare la sicurezza l’autenticazione di Azure AD include i componenti seguenti:

- Self-service password reset

- Azure AD Multi-Factor Authentication

- Hybrid integrationper il writeback delle modifiche delle password nell’ambiente locale

- Hybrid integration per l’applicazione di criteri di password protection per un ambiente locale

- Autenticazione senza password o Passwordless

Tralasciando SSPR, Hybrid integration, non argomento di questo articolo vorrei concentrarmi sulle novità ( ancora in preview) che sono state introdotte sui metodi di autenticazione e sul metodo introdotto per far migrare gli utenti verso metodi di autenticazione più forti.

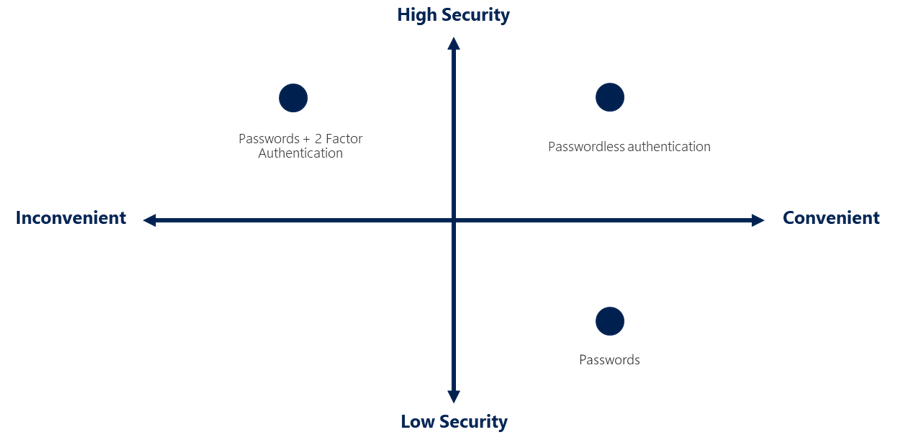

Due brevi cenni sulla MFA

Quando parliamo di autenticazione a più fattori o Multi-Factor Authentication, si intende un processo per cui, durante l’accesso, all’utente viene chiesto di specificare una forma aggiuntiva di autenticazione oltre al solito nome utente e password. Ad esempio l’immissione di un codice nel cellulare, un SMS, una telefonata o ancora la scansione del volto o dell’impronta digitale. Infatti se si usa solo una password (un fattore) è molto più facile che, durante un attacco, un malintenzionato possa impadronirsi dell’identità di un utente. Quindi il nostro obbiettivo è introdurre una seconda forma di autenticazione per rafforzare la sicurezza, perché questo fattore aggiuntivo non è facile da ottenere o duplicare per poi passare, nel nostro percorso, a metodi passwordless.

Purtroppo molte aziende in Italia attualmente o non usano MFA (gravissimo!) o se la usano hanno ancora la verifica con l’SMS o la telefonata, metodi più facilmente duplicabli o aggirabili. Per alzare l’asticella sarebbe meglio inanzi tutto cominciare ad usare MFA ma, meglio ancora, far adottare l’app Microsoft Authenticator invece che l’MFA con SMS o Telefonata. Vedremo più tardi in questo articolo come, con Microsoft Authenticator migliora anche la User Experience adottando e configurando I nuovi metodi di autenticazione introdotti.

Ricordo che in qualsiasi piano di Microsoft 365 è disponibile gratuitamente la MFA con l’app Authenticator!

Ma come migrare in maniera indolore e ben pianificata verso Microsoft Authenticator App gli utenti che usano SMS o chiamata telefonica come metodo di verifica della Multi Factor Authentication?

Microsoft ci viene incontro con Registration campaign o Campagna di registrazione.

Registration campaign

In pratica una compagna di registrazione consente di “spingere” gli utenti utenti a configurare Microsoft Authenticator durante l’accesso alle risorse . Gli utenti nel momento in cui eseguono l’accesso al portale o alla mail, eseguiranno l’autenticazione a più fattori come di consueto e poi verrà richiesto di configurare Microsoft Authenticator. È possibile includere o escludere utenti o gruppi per pianificare meglio la migrazione. Ciò consente alle campagne mirate di spostare gli utenti da metodi di autenticazione meno sicuri all’app Authenticator.

Oltre a includere o escludere utenti o gruppi, è possibile anche definire il numero di giorni in cui un utente può rinviare o “snoozare”. Se un utente tocca Non ora (figura sotto) per spostare l’installazione dell’app, gli verrà nuovamente richiesto al successivo tentativo. Quando sarà trascorso il tempo che l’amministratore ha impostato il processo di registrazione verrà mandatorio.

Vediamo da dove si abilita

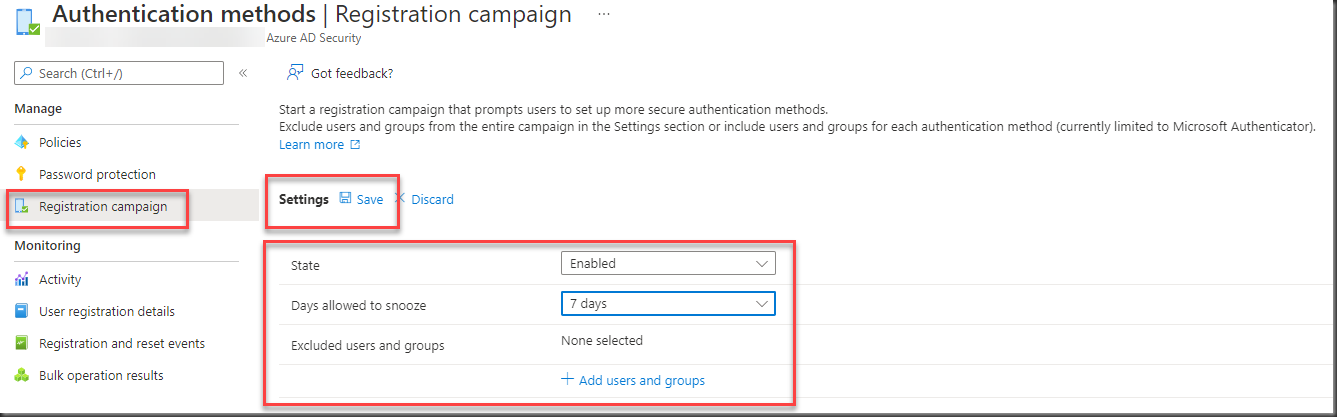

Per abilitare una campagna di registrazione accedere al portale di Azure AD e completare la procedura seguente:

-

Nel portale di Azure AD fare clic su >Sicurezza>Metodi di autenticazione>Campagna di registrazione>Edit

-

In Stato fare clic su Abilitato, selezionare I giorni in cui è possibile fare lo snooze e selezionare tutti gli utenti o i gruppi da escludere dalla campagna di registrazione e quindi fare clic su Salva.

Per approfondimenti o domande: Utenti nudge per configurare Microsoft Authenticator – Azure Active Directory – Microsoft Entra | Microsoft Docs

Ok, ora che abbiamo migrato (o migreremo) gli utenti verso l’app Authenticator vediamo insieme alcune novità che hanno introdotto per fare in modo di migliorare la User Experience e nel contempo di alzare ancora di più la sicurezza.

Nuovi metodi di Autenicazione con l’app di Microsoft Authenticator

Microsoft Authenticator utilizza le notifiche push come secondo fattore, in pratica quando un utente inserisce username e password arriva una notifica sull’app per autorizzare l’accesso.

Microsoft ha introdotto due nuovi metodi:

- Number matching

- Additional context

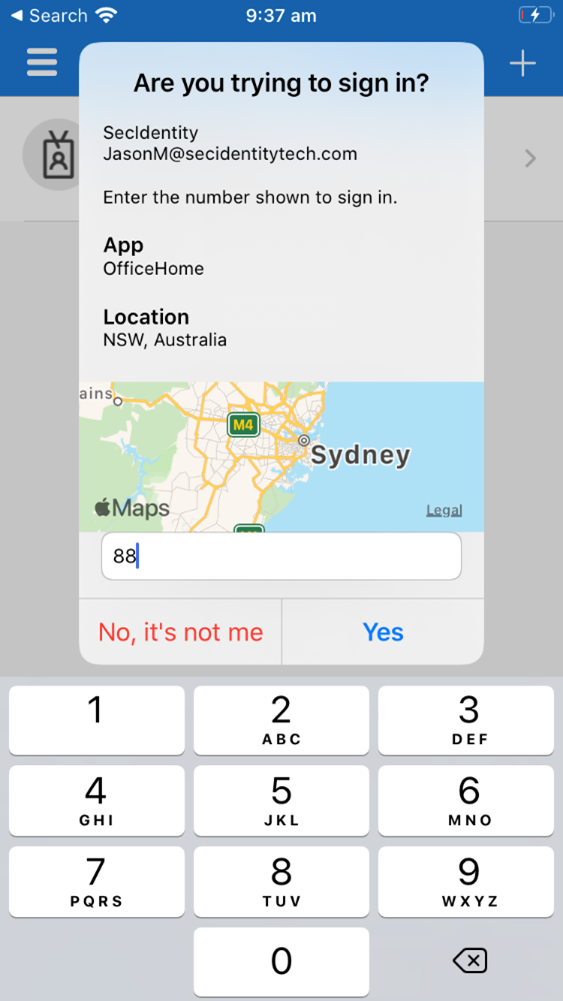

Nel number matching quando un utente risponde a una notifica push MFA usando l’app Authenticator, verrà presentato un numero. È necessario digitare tale numero nell’app per completare l’approvazione.

La corrispondenza dei numeri (Number matching) è disponibile per gli scenari seguenti. Se abilitato, tutti gli scenari supportano la corrispondenza dei numeri.

- Multifactor authentication

- Self-service password reset

- Combined SSPR and MFA registration during Authenticator app set up

- AD FS adapter

- NPS extension

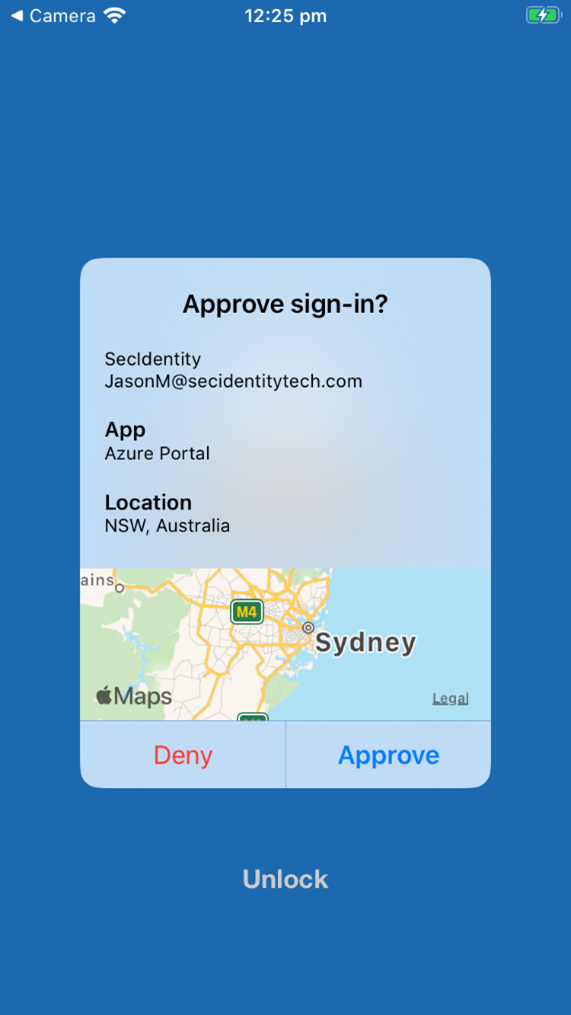

Nell’ additional context (contesto aggiuntivo) invece quando un utente riceve una notifica push MFA nell’app Authenticator, visualizzerà il nome dell’applicazione che richiede l’approvazione e la posizione in base all’indirizzo IP da cui proviene l’accesso,

Il contesto aggiuntivo può essere combinato con la corrispondenza del numero per migliorare ulteriormente la sicurezza di accesso.

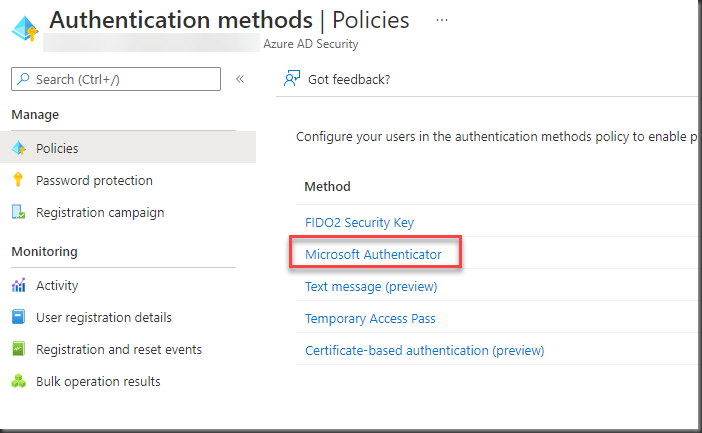

Abilitare additional context e/o number Matching nel portale di Azure AD

Per abilitare un contesto aggiuntivo nel portale di Azure AD, completare la procedura seguente:

-

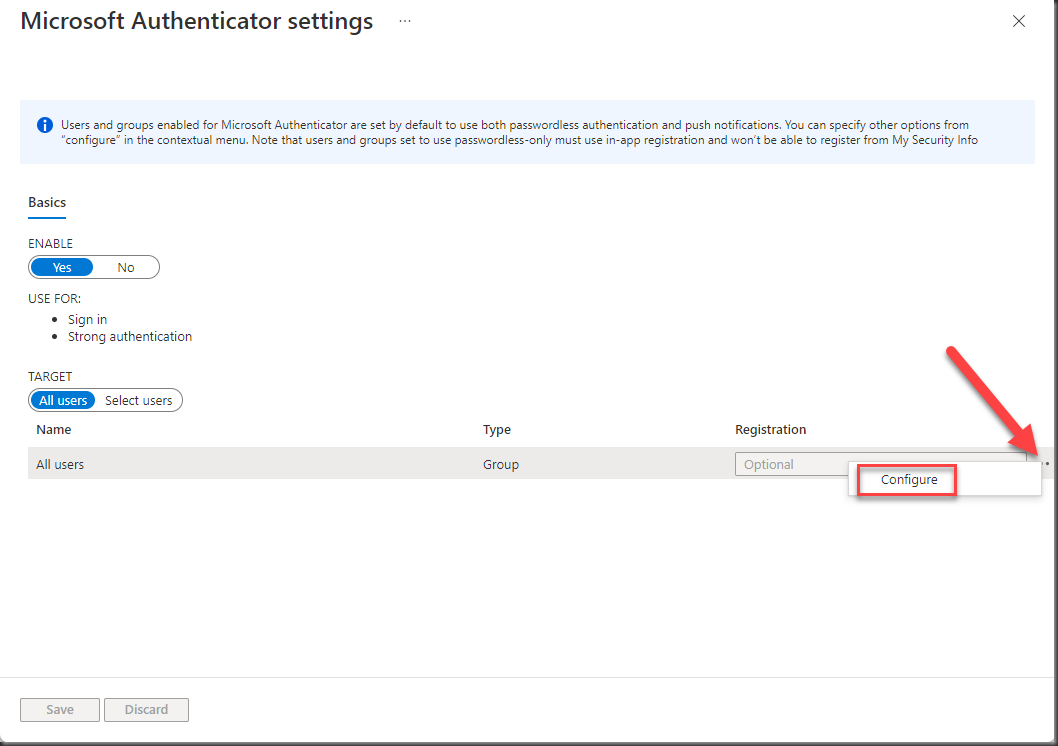

Nel portale di Azure AD fare clic su >Sicurezza>Metodi di autenticazione>Microsoft Authenticator.

-

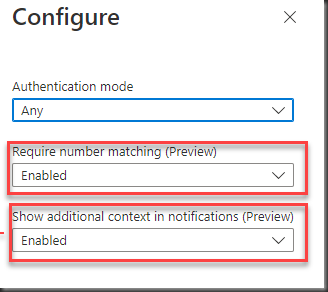

Selezionare gli utenti di destinazione, fare clic sui tre punti a destra e fare clic su Configura.

-

Selezionare la modalità di autenticazione, quindi Richiedi corrispondenza numeri (anteprima), e/o mostra contesto aggiuntivo nelle notifiche (anteprima), fare clic su Abilita e quindi su Fine.

Conclusioni

Abbiamo visto in questo articolo che migliorare la sicurezza nell’identità è ora relativamente facile e fattibile pur avendo un’esperienza utente più che accettabile.