Da qualche giorno è stata individuata una nuova campagna di diffusione del noto malware chiamato Emotet, rilevato per la prima volta nel 2014. Emotet è un trojan bancario usato dal cybercrime, a cui sono stati aggiunti nel tempo moduli che gli consentono di rubare le password memorizzate nel software delle vittime, infettare altri computer collegati alla stessa botnet e riutilizzare le email per successive campagne di spam.

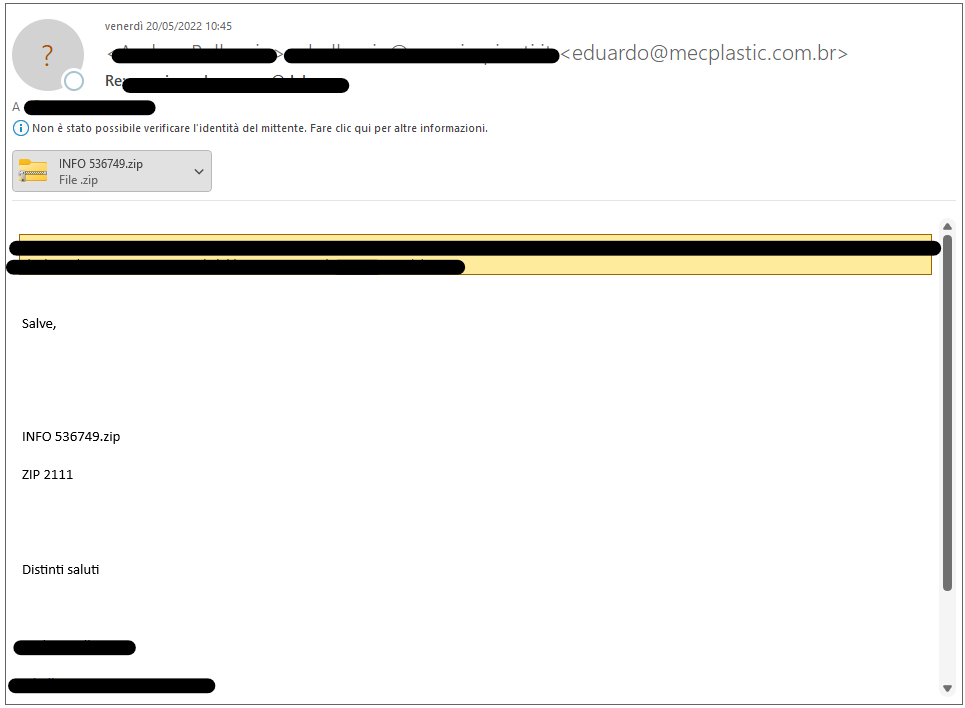

Il messagglio della mail si presenta come se fosse una risposta da un vostro contatto (come riportato nell’immagine qui sotto). La mail reale è la seconda!

Il malware è allegato in forma di file Zip o, ultimamente anche in xlsx o docx, protetto da una password fornita nel corpo della mail.

Una volta aperto l’allegato e inserita la password il loader di Emotet contiene un file che esegue un powershell per scaricare una DLL da siti WordPress compromessi , avviando l’infezione. Sembrerebbe anche contenere nuove fuonzionalità, tra le quali un sacco di comandi eseguibili dagli attaccanti e la possibilità di distribuire payload malevoli, come i ransomware Ryuk, Conti, ProLock ed Egregor o i trojan Trickbot e Qbot.

Cosa possiamo fare per evitare l’infezione?

Come al solito sono valide le solite raccomandazioni di sicurezza, il CSIRT, Computer Security Incident Response Team, a questo proposito ci viene incontro indicando delle azioni per mitigare queste campagna e fornendo il file con gli IoC, scaricabile qui.

Azioni di mitigazione

Si può far fronte a questa tipologia di attacchi verificando scrupolosamente le email ricevute e attivando le seguenti misure aggiuntive:

- implementare, ove non presenti, sistemi anti-phishing;

- impostare una regola che blocchi le e-mail con allegati di tipo file di archivio compresso (es. .zip,.rar,.7z), con capacità complessiva (testo+allegato) inferiore a 70Kb;

- diffidare dalle comunicazioni inattese, prestando sempre attenzione agli URL che si intende visitare.

Inoltre si consiglia di effettuare una campagna di sensibilizzazione rivolta agli utenti al fine di innalzare il livello di attenzione e promuovere l’adozione delle precauzione del caso quali:

- non aprire mail che provengono da mittenti sconosciuti, non sono attese o, comunque, hanno un carattere di anormalità;

- non aprire allegati se non si è certi della loro origine;

- non cliccare su link presenti nella mail, se non si è certi della provenienza;

- non eseguire file allegati alle mail se non si è certi della loro provenienza;

- non eseguire macro presenti in file allegati nella mail se non si è certi della provenienza;

- in caso di sospetti, prima di aprirla, accertarsi con il mittente sull’effettivo invio della mail.

Personalmete trovo utile inserire un messaggio di “Disclaimer” indicando ad esempio quando il messaggio arriva dall’esterno della mia organizzazione. In questo modo nel momento in cui arriva una mail si riesce a riconoscere quando non è il collega che la manda, anche quando l’attaccante si camuffa come tale.